DNS - Domain Name System

BIND - Berkeley Internet Name Domain

O BIND é um software que implementa o Protocolo de Resolução de Nomes (DNS). Ele é Open Source e é amplamente utilizado em todo o mundo. Ele foi desenvolvido originalmente pela Universidade da Califórnia, em Berkeley, nos Estados Unidos. O BIND é capaz de executar tanto funções de servidor de nomes primários quanto secundários e pode funcionar como um servidor DNS recursivo para consultas de clientes. Além disso, ele suporta todas as principais características do DNS, como registros de recursos (RRs), zonas DNS, atualizações dinâmicas de zona, assinatura de zona DNS com DNSSEC, entre outros recursos avançados.

Formato e estilo de configuração

O BIND usa alguns formato de configurações, podendo agrupar certas configurações num conjunto ou mantê-las e forma individual. As linhas de configuração individual são conhecidas como declarações (statements em inglês) e cada declaração é encerrada com um ponto e vírgula. Essas declarações são organizadas dentro de cláusulas (clauses em inglês), que começam em uma nova linha. Todas as declarações dentro de uma cláusula são colocadas entre chaves e terminam com um ponto e vírgula.

Veja um exemplo de Declaração (*statement*):

recursion yes;

# Ou:

stale-cache-enable false;

Veja um exemplo de Cláusula (clause):

allow-recursion {

127.0.0.0/8;

192.168.121.0/24;

};

Podemos ainda representar uma Cláusula em uma única linha:

# Representando em várias linhas:

allow-recursion {

127.0.0.0/8;

192.168.121.0/24;

};

# Representando numa única linha:

allow-recursion {127.0.0.0/8;192.168.121.0/24;};

# Podemos mesclar os dois usos, veja a parte de 'master':

zone "example.com" {

type slave;

file "slave.example.com";

masters {10.0.0.1;};

};

O BIND já possui as Cláusulas predefinidas, possuindo algumas formas de configurá-las como visto acima, vejamos então um pouco de cada uma.

Options Clause

A Cláusula de Opções é usada para configurar parâmetros gerais do servidor BIND, como endereços IP em que o servidor irá escutar, arquivos de log, configurações de cache, e comportamentos no geral. Um pequeno exemplo dessa Cláusula:

options {

directory "/var/named";

pid-file "/var/run/named/named.pid";

session-keyfile "/var/run/named/session.key";

dnssec-validation auto;

listen-on-v6 { any; };

};

Zone Clause

Essa cláusula é usada para definir uma zona de DNS. Ela especifica o nome da zona, o tipo de zona e a localização do arquivo que contém os dados da zona. Um pequeno exemplo dessa Cláusula:

zone "example.com.br" {

type master;

file "master/example";

};

Define a zona chamada

example.com.brcom o tipomastere informa que os dados dessa zona estão no arquivo localizado emmaster/example. O BIND supõe que esse arquivo esteja dentro do diretório configurado na opçãodirectory, que no nosso exemplo édirectory "/var/named";, ou seja, o arquivo de zona está em/var/named/master/example.

Acl Clause

Essa cláusula é usada para definir listas de controle de acesso que determinam quais endereços IP ou redes têm permissão para fazer consultas ou atualizações no servidor BIND. Um pequeno exemplo dessa Cláusula:

acl "network-allow" {

172.16.2.10;

172.16.2.15;

};

Cria uma ACL chamada

network-allowque possui os dois IP informados abaixo dela.

As ACLs utilizam uma lógica onde a primeira ACL a corresponder será aplicada; se um prefixo de endereço corresponder a um elemento da ACL, então essa ACL é considerada como correspondida, e nenhuma outra ACL depois dela será verificada, mesmo que um elemento posterior pudesse corresponder de forma mais específica. Por exemplo, a ACL { 10/8; !10.0.0.1; } realmente corresponderia a uma consulta de 10.0.0.1, porque o primeiro elemento indica que a consulta deve ser aceita, e o segundo elemento é ignorado (nesse caso, o segundo elemento nega (!) o IP 10.0.0.1).

É possível usar ACLs "aninhadas" (nested), ou seja, ACLs incluídas ou referenciadas dentro de outras ACLs. Isso permite a construção de ACLs complexas, nas quais múltiplas características do cliente podem ser verificadas ao mesmo tempo. Por exemplo:

// Declara uma chave TSIG:

key chave1 { algorithm hmac-sha512; secret "...."; };

// Cria uma ACL com a rede permitida para transferência de zona:

acl rede_permitida { 192.168.1.0/24; };

// ACL contendo a chave TSIG:

acl chave_permitida { key chave123; };

// Cria uma ACL contendo o a rede permitida e achave:

acl acl_allow_transfer { chave_permitida; rede_permitida; };

// Permite a transferência para 'acl_allow_transfer' que possui IP e chave específica:

allow-transfer { acl_allow_transfer; };

Usando negação (!) duas vezes. Quando usamos duas vezes uma negação, estamos negando a negação, e quando se nega algo negado, você está na verdade permitindo, vejamos um exemplo simples:

// Declara uma chave TSIG:

key chave1 { algorithm hmac-sha512; secret "...."; };

// Cria uma ACL com a rede permitida para fazer consultas:

acl rede_permitida { 192.168.1.0/24; };

// Permite consulta para '192.168.1.0/24' e que possui uma chave específica, todos os outros são negados:

allow-query { !{ !rede_permitida; any;} key chave1; };

!rede_permitida- Esta expressão nega a lista de endereços IP na ACLrede_permitida. Ou seja, está negando a permissão para a rede 192.168.1.0/24.!{ !rede_permitida; any;}- Aqui, estamos novamente negando a negação da ACLrede_permitida, o que efetivamente a torna uma afirmação positiva. Também estamos negando a qualquer outra origem (any); isso significa que estamos negando a permissão para consultas de qualquer origem.key chave1- Esta parte da expressão exige que a consulta esteja assinada com a chave específicachave1.

Portanto, a expressão allow-query { !{ !rede_permitida; any;} key chave1; } está permitindo consultas apenas dos endereços IP na rede 192.168.1.0/24 e que estejam assinadas com a chave específica chave1. Todos os outros endereços IP serão negados.

Logging Clause

Essa cláusula permite configurar os logs (registro de eventos) do servidor BIND. É possível especificar os níveis de log, arquivos de log e formatos de registro. Um pequeno exemplo dessa Cláusula:

channel abobrinha {

file "/var/log/named/transfers" versions 3 size 10M;

print-time yes;

severity info;

};

Essa chave declara um canal chamado

abobrinha, dentro desse canal, vamos dizer qual o arquivo onde será armazenado o log, isso é fornecido pela opçãofile. A opçãoprint-time yes;é usada para guardar o Log com hora e data. Jáseverity info;informa o nível de verbosidade do log (quanta informação deverá ser exibida).

View Clause

Essa cláusula é usada para definir visualizações (views) no servidor BIND, permitindo a configuração de diferentes conjuntos de zonas e políticas de resolução de DNS com base em critérios como endereço IP de origem ou nome do cliente, ou seja, dependendo do endereço IP que está fazendo uma consulta no nosso servidor DNS ele responderá com um grupo de dados. A ordem na qual as instruções de view são definidas é muito importante.

Essa Cláusula é útil para que pessoas consultando dados no nosso servidor DNS recebam um tipo de resposta e pessoas dentro da empresa recebam outro tipo de repostas. Um pequeno exemplo dessa Cláusula:

view RedeInterna {

match-clients { network-allow; 172.16.3.9; };

zone "example.com.br" {

type master;

file "master/example";

};

};

view RedeExterna {

match-clients { any; };

zone "example.com.br" {

type master;

file "master_externo/example";

};

};

Aqui definimos duas views: "RedeInterna" e "RedeExterna". Cada view possui uma cláusula

match-clientsque define quais clientes podem ser atendidos por cada uma das views.Na view RedeInterna, apenas o endereço IP 172.16.3.9 e os clientes definidos na ACL

network-allowtêm permissão para fazer consultas. Se algum desses IP consultarem, eles vão receber os dados da zona armazenados emmaster/example.Já na view RedeExterna, qualquer cliente (representado por

any) tem permissão para fazer consultas, mas receberá os dados armazenado emmaster_externo/exampleque contém informações diferentes daqueles que estão na rede interna.

Apesar de ser muito boa essa configuração, se o sistema de arquivos desse DNS for comprometido por qualquer motivo, uma simples inspeção da zona e dos arquivos de configuração revelará informações sobre a organização.

address_match_list

É usado para dar match em cláusulas que usam condições. As cláusulas que usam são: match-clients, listen-on-v6, acl, allow-recursion e muitas outras.

| Nome | Descrição |

|---|---|

| any | Corresponde a todos os hosts. |

| none | Não corresponde a nenhum host. |

| localhost | Corresponde aos endereços IPv4 e IPv6 de todas as interfaces de rede no servidor, mas apenas quando acessado a partir do próprio servidor—não tem escopo quando o acesso é externo. Por exemplo, se o servidor tiver uma única interface com um endereço IP de 192.168.2.3, então localhost corresponderá a 192.168.2.3 e 127.0.0.1 (o endereço de loopback está sempre presente). |

| localnets | Corresponde a qualquer host em uma rede IPv4 ou IPv6 para a qual o servidor tenha uma interface, incluindo o endereço de loopback. Ou seja, se o servidor tiver duas interfaces, a primeira com um endereço IP de 192.168.2.3 e uma máscara de sub-rede de 255.255.255.0 (ou 192.168.2/24) e a segunda com um endereço IP de 10.0.2.2 e uma máscara de sub-rede de 255.255.0.0 (ou 10.0/16), localnets corresponderá a 192.168.2.0 a 192.168.2.255, 10.0.0.0 a 10.0.255.255 e 127.0.0.1 (o endereço de loopback é sempre considerado como um único endereço). |

Server Clause

A cláusula do server define um servidor de nomes específico (seja um nome ou um endereço IP) ao qual o rndc pode se conectar. Ela pode conter duas declarações. A primeira é a declaração key, que define a chave específica a ser usada para se conectar ao servidor. Se não estiver presente, será usada a declaração default-key. Uma ou mais cláusula server podem ser usadas.

A segunda, a declaração port, define o número da porta a ser usado com o servidor específico. Se não estiver presente, será usada a declaração default-port da cláusula options; caso contrário, será usado o padrão do rndc, que é 953. O exemplo a seguir ilustra uma cláusula de servidor típica.

server "75.119.143.187" {

key "ns1.hermodr.com.br";

port 953;

};

A cláusula do server no arquivo de configuração do rndc também é usada para especificar qual chave TSIG deve ser utilizada durante a transferência de zona. A declaração key dentro da cláusula do servidor aponta para a chave TSIG específica que será usada para autenticar a comunicação entre o servidor de controle (rndc) e o servidor de nomes (BIND) durante a transferência de zona. Essa chave compartilhada é essencial para garantir a segurança e a autenticidade das operações de transferência de zona entre os servidores.

O BIND faz as transferências de zona usando o RNDC.

Key Clause

A cláusula de key define o nome de uma chave secreta compartilhada que pode ser usada por um dos servidores sendo acessados. Uma ou mais cláusulas key podem ser definidas. A cláusula de chave pode conter duas declarações:

A declaração

algorithmidentifica o algoritmo de criptografia e deve ter o valor insensível a maiúsculas e minúsculashmac-sha512.A declaração

secretcontém a codificação base64 da chave, que deve ser colocada entre aspas.

Aqui está um exemplo de uma cláusula de chave no arquivo rndc.conf:

// Fragmento do arquivo rndc.conf

key "75.119.143.187" {

algorithm hmac-sha512;

secret "oXTEccE3Wkn7JeWzj2qOk5Er37vtdCZpnNEL5chELB24MW5HkcyidBcnyS3qf8roG8jpJ9bWA6G9TqF8/t5aQA==";

};

Para gerar as chaves, reveja sobre TSIG.

Blackhole Clause

A cláusula blackhole é usada para definir uma lista de endereços dos quais o servidor não aceita consultas ou usa para resolver uma consulta. As consultas desses endereços não são respondidas. Qualquer endereçamento IP pode ser configurado aqui caso você não queira que o ser servidor DNS responda, muito útil para servidores recursivos.

Normalmente é usado essa cláusula para ficar em conformidade com a RFC 1918, por duas razões principais:

Segurança

A RFC 1918 define faixas de endereços IP reservados para uso privado dentro de redes locais. Anunciar esses endereços IP em um DNS público pode expor sua rede interna a ataques e vulnerabilidades. O bloqueio de anúncios de endereços RFC 1918 no DNS público, impede que invasores obtenham informações da rede privada.Conformidade com o RFC

O RFC 1918 proíbe explicitamente o anúncio de endereços IP privados em DNSs públicos. Bloquear esse tipo de consulta garante que você esteja em conformidade com o RFC 1918 e evita problemas com provedores de serviços de internet (ISPs) ou outras entidades.

Crie um ACL contendo as redes que vamos descartar a resposta:

acl bogusnets {

0.0.0.0/8; 192.0.2.0/24; 224.0.0.0/3;

127.0.0.0/8; 10.0.0.0/8; 172.16.0.0/12; 192.168.0.0/16;

};

Agora, dentro da cláusula options, adicione a opção abaixo:

options {

.

.

.

blackhole { bogusnets; };

.

.

.

};

Masters ou Primaries Clause

Define um lista com os servidores primários para que sejam usado por vários stubs e zonas secundárias em suas listas primárias ou também de notificação. Para forçar o envio das solicitações de transferência de zona por TLS, use a palavra-chave tls, por exemplo.

primaries { 192.0.2.1 tls tls-configuration-name; };

# onde tls-configuration-name refere-se a uma instrução tls definida anteriormente.

A opção primaries ou masters não pode ser usada em conjunto com ACL.

Utilitários do BIND

Vamos ver e entender quais são e para que servem os utilitários do BIND.

named-compilezone

O comando named-compilezone converte um arquivo de zona de texto normal em um formato raw (binário) que pode ser carregado pelo BIND usando a declaração masterfile-format no arquivo named.conf. Quando várias zonas de texto estão sendo carregadas, o tempo de inicialização do BIND pode ser considerável. Ter arquivos de zona em formato raw pode economizar tempo significativo durante o ciclo de reload da zona. O BIND geralmente realiza verificações significativas ao carregar zonas de texto, mas não é capaz de realizar tais verificações quando o formato raw é utilizado.

named-checkconf

O comando named-checkconf verifica a sintaxe do arquivo named.conf que controla a operação do BIND. Sempre que são feitas alterações no arquivo named.conf, este comando deve ser executada antes de reiniciar o BIND para verificar se existem erros.

named-checkconf -t /usr/local/named/ /etc/named.conf

Se não aparecer nada é porque está tudo certo.

RNDC

O comando rndc controla o servidor de nomes e pode ser executada a partir de um ou mais locais, sendo local ou remotos, dependendo do valor da cláusula controls no arquivo named.conf. O BIND é configurado por padrão para permitir acesso rndc a partir do localhost (127.0.0.1), independentemente de ser necessário ou não, a menos que seja compilado.

Se o rndc não for utilizado, ele deve ser explicitamente desabilitado usando uma cláusula controls vazia; ou seja, controls {};.

O rndc utiliza TCP para acessar o servidor de nomes na porta 953 por padrão e requer um segredo compartilhado para fornecer autenticação semelhante a TSIG em cada transação. As diversas funcionalidades suportadas pelo rndc são definidas em um arquivo de configuração chamado rndc.conf. No entanto, para tornar o processo de configuração inicial trivial, o rndc operará sem um arquivo rndc.conf e com um segredo compartilhado padrão.

# Crie o arquivo contendo a chave secreta usada para autenticar comandos RNDC:

rndc-confgen -a -b 512 -c rndc.key

# A cláusula control deve ser assim:

controls {

inet 127.0.0.1 allow { localhost; } keys { "rndc-key"; };

};

# Exibir o status do servidor DNS:

rndc -k /usr/local/named/etc/rndc.key -s localhost status

# Recarregar o arquivo de configuração e zonas:

rndc -k /usr/local/named/etc/rndc.key -s localhost reload

# Atualizar o cache:

rndc -k /usr/local/named/etc/rndc.key -s localhost dumpdb -cache

# Limpa entradas no cache do servidor:

rndc -k /usr/local/named/etc/rndc.key -s localhost flush

nsupdate

O utilitário nsupdate permite a atualização dinâmica dos arquivos de zona para os quais o servidor de nomes é o Primário. O nsupdate geralmente aceita comandos a partir do console, mas opcionalmente pode ser utilizado para ler comandos de um arquivo em lote. Não é possível adicionar ou excluir zonas usando o nsupdate, mas é possível editar o registro SOA da zona. Zonas que estão sendo atualizadas dinamicamente geralmente não devem ser editadas manualmente. Se for necessário realizar uma edição manual, o servidor deve ser interrompido, a edição manual deve ser realizada, os arquivos .jnl da zona devem ser excluídos e o servidor reiniciado.

Alternativamente, você pode usar o comando rndc freeze zone, editar a zona, excluir quaisquer arquivos .jnl da zona e, em seguida, usar rndc thaw/unfreeze zone para habilitar as atualizações dinâmicas para a zona. O nsupdate pode ser protegido usando a segurança de transação TSIG ou SIG(0).

As atualizações dinâmicas são controladas pelas declarações allow-update ou update-policy nas cláusulas view, options ou zone do arquivo named.conf. A declaração update-policy local; gera automaticamente uma chave TSIG adequada que pode ser usada quando nsupdate e o servidor de nomes são executados no mesmo host. Ou seja, o escopo do nsupdate é limitado apenas ao localhost ao usar esse recurso. As atualizações dinâmicas podem ser realizadas em zonas normais e assinadas (DNSSEC).

Exemplo de uso:

nsupdate -k Khermodr.com.br.+005+13579.private

> server ns1.hermodr.com.br

> zone example.com

> update add hermodr.com.br. 36000 IN MX 10 alice.hermodr.com.br.

> send

> show

Outgoing update query:

;; ->>HEADER<<- opcode: UPDATE, status: NOERR id: 0

;; flags: ; ZONE: 0, PREREQ: 0, UPDATE: 0, ADDITIONAL: 0

> update add alice 36000 IN A 192.168.0.2

> send

> show

Outgoing update query:

;; ->>HEADER<<- opcode: UPDATE, status: NOERR id: 0

;; flags: ; ZONE: 0, PREREQ: 0, UPDATE: 0, ADDITIONAL: 0

> quit

dnssec-keygen

O comando dnssec-keygen é uma ferramenta de geração de chave criptográfica de propósito geral que gera chaves para uso com operações TSIG, SIG(0), TKEY e DNSSEC, bem como registros genéricos KEY ou DNSKEY. Quando o comando é executado, ele gera uma referência de arquivo de chave. O arquivo de chave é posteriormente usado em comandos como dnssec-signzone e outros.

Khostname.+algorithm+key-tag.privateKhostname.+algorithm+key-tag.key

Onde K é um identificador fixo, hostname é o valor do nome do host no formato FQDN (encerrado com um ponto) da linha de comando do dnssec-keygen, e + é um separador fixo. algorithm é um número de três dígitos que identifica o algoritmo de chave especificado na linha de comando.

O próximo + é um separador fixo, e key-tag é um valor de cinco dígitos (gerado com um algoritmo de complemento modificado) usado para identificar esta chave entre outras que podem ter o mesmo nome de host. O key-tag é usado explicitamente e implicitamente em outros lugares, como no Registro Delegado (DS) do DNSSEC.

O arquivo .private contém a chave privada de um algoritmo de chave pública (assimétrica), como o RSA-SHA-1, ou o segredo compartilhado em um algoritmo simétrico, como o HMAC-MD5. O arquivo .key contém um RR KEY ou DNSKEY formatado, dependendo dos argumentos -T e -n que seguem, de modo que o arquivo pode ser diretamente incluído quando apropriado em um arquivo de zona usando a diretiva $INCLUDE.

O arquivo .private de qualquer sistema de chave pública contém informações altamente sensíveis. Quando é utilizado, por exemplo, para assinatura de zonas, deve ser retirado do sistema, o que pode significar removê-lo fisicamente ou movê-lo para outro local e protegê-lo com privilégios apropriados. No entanto, ao usar atualização dinâmica com arquivos de zona assinados, o arquivo .private da ZSK deve estar online o tempo todo e deve ser protegido com permissões mínimas de leitura.

dnssec-revoke

O dnssec-revoke é uma ferramenta de linha de comando usada para revogar uma chave DNSSEC. O utilitário altera a data e hora de revogação nos metadados, adiciona a flag REVOKE ao registro DNSKEY e altera o identificador de chave (keytag) associado à chave. Como consequência da mudança no identificador de chave, ele escreve um novo conjunto de arquivos de chave.

dnssec-revoke Khermodr.com.br.+005+13579

Khermodr.com.br.+005+13579

dnssec-signzone

O comando dnssec-signzone é usado para assinar criptograficamente com o uso de um algoritmo de chave pública (assimétrica) uma zona. Isso é feito no contexto do DNSSEC para criar uma zona assinada. Zonas são assinadas utilizando uma ou mais ZSKs (Chaves de Assinatura de Zona) e, opcionalmente, uma ou mais KSKs (Chaves de Assinatura de Chave).

O dnssec-signzone assina cada conjunto de registros (RRset) em uma zona com registros RRSIG (Resource Record Signature). Esses registros RRSIG têm um valor de tempo de início (quando se tornam válidos) e um valor de tempo de término (quando expiram). Se nada mais for feito no arquivo de zona assinado, ele se tornará inválido após esse período. Ambos os valores de início e término podem ser alterados por argumentos.

O arquivo de zona de entrada, que é o arquivo de zona a ser assinado ou re-assinado, pode ser um arquivo de zona não assinado ou pode ser um arquivo de zona assinado. Se for um arquivo assinado, as assinaturas existentes podem ser renovadas, dependendo do período restante de validade delas. O comportamento padrão é que qualquer assinatura que tenha menos de um quarto do tempo restante seja renovada para o valor padrão ou um valor definido pelo usuário. Assim, se o período original da assinatura foi de 30 dias, apenas registros RRSIG com menos de 7,5 dias restantes serão renovados.

Se os valores de ZSK (Zone Signing Key) e KSK (Key Signing Key) a serem usados no processo de assinatura não forem definidos explicitamente, o comando dnssec-signzone usará qualquer valor DNSKEY no arquivo de zona para o qual ele puder encontrar uma chave privada correspondente no diretório atual para assinar o arquivo.

# Exemplo de uso

dnssec-signzone -k KKhermodr.com.br.+003+12488 -o hermodr.com.br -t hermodr Khermodr.com.br.+005+13245

Criptografia no BIND

Por padrão, o BIND 9 é construído para utilizar as funcionalidades criptográficas do OpenSSL. Alternativamente, o dnssec-keygen (assim como dnssec-signzone e named) pode ser configurado para usar um HSM ao gerar e usar chaves para algoritmos criptográficos assimétricos, como SIG(0) e DNSSEC. Um HSM gerará chaves sem divulgar a parte privada da chave (e também pode fornecer aceleração de hardware criptográfico) e é frequentemente usado em sites altamente seguros ou de alto valor.

Recursos avançados de DNS no BIND

Neste tópico dos recursos avançados do DNS para o BIND.

Gerando Chave Compartilhada

As chaves TSIG podem ser geradas usando o comando tsig-keygen, a saída desse comando é uma diretiva de chave para ser incluída na configuração do Bind. O nome da chave, algoritmo e tamanho podem ser especificados por parâmetros de linha de comando; os padrões são tsig-key, HMAC-SHA256 e 256 bits, respectivamente.

Qualquer string que seja um nome DNS válido pode ser usada como nome de chave. Esta chave pode ser gerada usando:

# Estou usando um algoritmo mais forte no exemplo abaixo:

tsig-keygen -a hmac-sha512 example.com > example.com

Esta chave pode então ser copiada para ambos os hosts. O nome e o segredo da chave devem ser idênticos em ambos os hosts.

O

tsig-keygentambém pode ser executado comoddns-confgen, nesse caso, a saída inclui texto de configuração adicional para configurar o DNS dinâmico nonamed.

Gerando Par de Chaves

O programa dnssec-keygen é utilizado para gerar um par chaves, normalmente usado para criar chaves que vão assinar zonas DNSSEC. Uma zona segura deve conter uma ou mais chaves de zona. As chaves de zona assinam todos os outros registros na zona, bem como as chaves de zona de quaisquer zonas delegadas seguras.

As chaves de zona devem ter o mesmo nome da zona, ter um tipo de nome ZONE e ser utilizáveis para autenticação. Recomenda-se que as chaves de zona usem um algoritmo criptográfico designado como "obrigatório para implementação" pelo IETF. Atualmente, existem dois algoritmos, RSASHA256 e ECDSAP256SHA256; ECDSAP256SHA256 é recomendado para implementações atuais e futuras.

O comando a seguir gera uma chave ECDSAP256SHA256 para a zona child.example:

# Gere o par de chaves para ZSK:

dnssec-keygen -a ECDSAP256SHA256 -b 4096 -n ZONE hermodr.com.br

# Gere o par de chaves para KSK:

dnssec-keygen -a ECDSAP256SHA256 -b 4096 -f KSK hermodr.com.br

Dois arquivos são criados: Kchild.example.+013+12345.key e Kchild.example.+013+12345.private (onde 12345 é um exemplo de keytag da chave DNSKEY associada).

- Os nomes de arquivo da chave contêm o nome da chave (child.example.);

- O algoritmo é o

13(5 é RSASHA1, 8 é RSASHA256, 13 é ECDSAP256SHA256, 15 é ED25519, etc.); - A keytag é 12345;

- A chave privada está no arquivo

.private, é usada para gerar assinaturas, e a chave pública (no arquivo.key) é usada para verificação de assinatura.

O programa dnssec-keyfromlabel é utilizado para obter um par de chaves de um dispositivo criptográfico e construir os arquivos de chave. Sua utilização é semelhante à do dnssec-keygen. As chaves públicas devem ser inseridas no arquivo da zona, incluindo os arquivos .key usando declarações $INCLUDE.

Existem outras opções que podemos usar com a opção -n do comando dnssec-keygen, são elas:

ZONE (Para uma chave de zona DNSSEC):

- A chave gerada é tipicamente usada para assinar digitalmente a zona DNS e garantir a integridade e autenticidade dos registros DNS dentro dessa zona.

HOST (Para uma chave associada a um host):

- Uma chave com o tipo HOST é geralmente associada a um host específico. Isso significa que a chave gerada será usada para autenticar e garantir a integridade das comunicações entre esse host específico e outros hosts ou servidores.

ENTITY (Para uma chave associada a uma entidade):

- O tipo ENTITY é semelhante ao tipo HOST, mas é mais genérico. Pode ser usado para chaves associadas a qualquer entidade identificável, seja um host, um serviço ou algo mais amplo.

USER (Para uma chave associada a um usuário):

- Este tipo de chave está associado a um usuário específico. Pode ser usado em cenários onde a autenticação de usuário é necessária, garantindo que apenas o usuário autorizado possa acessar recursos específicos.

OTHER (DNSKEY):

- Quando você escolhe este tipo, a chave gerada é uma DNSKEY.

DNSSEC

Quando o DNSSEC foi introduzido inicialmente, a única maneira de assinar dados DNS era usando o comando dnssec-signzone, isso pegava um arquivo de zona não assinado e gerava um novo arquivo de zona contendo assinaturas. Esse arquivo seria carregado pelo named e servido da mesma forma que qualquer outro arquivo de zona. Como as assinaturas DNSSEC expiram, a zona precisaria ser periodicamente re-assinada e recarregada.

Posteriormente, o named adquiriu a capacidade de assinar zonas internamente. O servidor principal de uma zona poderia agora adicionar e remover chaves, gerar e regenerar automaticamente assinaturas DNSSEC, permanecendo atualizado sem intervenção do operador. No entanto, isso exigia que a zona fosse configurada como dinâmica, o que é incompatível com algumas configurações DNS existentes.

Com o lançamento do BIND 9.9, a ISC introduziu uma nova opção inline-signing para o BIND 9, que permite ao named assinar zonas de forma completamente transparente. Um servidor pode carregar ou transferir uma zona não assinada e criar uma versão assinada dela que responde a todas as consultas e solicitações de transferência, sem alterar a versão original não assinada. À medida que a zona não assinada é atualizada, o named detectará as alterações feitas a ela e aplicará essas alterações à versão assinada. Isso permite uma transição tranquila para o DNSSEC com mínima interrupção nos sistemas existentes.

Com o inline-signing, não é mais necessário carregar explicitamente um arquivo de zona assinada. Em vez disso, o BIND gerencia dinamicamente as assinaturas DNSSEC enquanto a zona é atualizada. Essa opção permite que o servidor DNS BIND assine automaticamente os registros da zona no momento em que são atualizados, sem a necessidade de um processo separado para assinar manualmente a zona e recarregá-la. Isso simplifica a administração do DNSSEC, tornando a implementação e a manutenção do DNSSEC mais eficientes.

Este método novo é conhecido como Fully Automated (Key and Signing Policy).

Chaves de zona (Zone Keys)

Independentemente do método de assinatura da zona em uso, as chaves criptográficas são armazenadas em arquivos com nomes como Khermodr.com.br.+013+46468.key e Khermodr.com.br.+013+46468.private. A chave privada (no arquivo .private) é usada para gerar assinaturas, e a chave pública (no arquivo .key) é usada para verificação de assinatura. Além disso, o método Fully Automated (Key and Signing Policy) cria um terceiro arquivo, Khermodr.com.br.+013+46468.state, que é usado para acompanhar os tempos das chaves DNSSEC e realizar rollovers de chaves com segurança.

Esses nomes de arquivo contêm:

- Os nomes de arquivo da chave contêm o nome da chave;

- O algoritmo é o 13 (5 é RSASHA1, 8 é RSASHA256, 13 é ECDSAP256SHA256, 15 é ED25519, etc.);

- A keytag é 12345;

- A chave privada está no arquivo

.private, é usada para gerar assinaturas, e a chave pública (no arquivo.key) é usada para verificação de assinatura.

Fully Automated (Key and Signing Policy)

O Key and Signing Policy (KASP) é um método de configuração que descreve como manter chaves de assinatura DNSSEC e como assinar a zona. Esta é a maneira recomendada pela documentação oficial do Bind. Para a maioria dos casos de uso, os usuários podem simplesmente utilizar a política padrão incorporada.

A instrução dnssec-policy requer que o DNS dinâmico seja configurado ou que inline-signing esteja ativada. Isso é suficiente para criar as chaves de assinatura necessárias e gerar registros DNSKEY, RRSIG e NSEC para a zona. O BIND também cuida de qualquer manutenção DNSSEC para esta zona, incluindo a substituição de assinaturas prestes a expirar e a gestão de Key Rollovers.

A política padrão cria uma chave (CSK) que é usada para assinar a zona completa e utiliza o NSEC para possibilitar a negação autenticada de existência (uma forma segura de identificar quais registros não existem em uma zona). Essa política é recomendada e geralmente não precisa ser alterada. Se necessário, uma política personalizada pode ser definida adicionando uma instrução dnssec-policy na configuração.

dnssec-policy "custom" {

dnskey-ttl 600;

keys {

ksk key-directory lifetime P1Y algorithm ecdsap384sha384;

zsk key-directory lifetime 60d algorithm ecdsap384sha384;

};

nsec3param iterations 0 optout no salt-length 0;

};

Essa política personalizada, por exemplo:

Usa um TTL DNSKEY muito curto (600 segundos).

Utiliza duas chaves para assinar a zona: uma Chave de Assinatura de Chave (KSK) para assinar os conjuntos de RR relacionados à chave (DNSKEY, CDS e CDNSKEY), e uma Chave de Assinatura de Zona (ZSK) para assinar o restante da zona. A KSK é automaticamente rotacionada após um ano e a ZSK após 60 dias.

As chaves configuradas têm um tempo de vida definido e utilizam o algoritmo ECDSAP384SHA384.

A última linha instrui o BIND a gerar registros NSEC3 para Prova de Não Existência, utilizando zero iterações extras e nenhum salt. O opt-out NSEC3 está desativado, o que significa que as delegações inseguras também recebem um registro NSEC3.

Abaixo seguem as opções default do bind 9.19.21:

dnssec-policy "default" {

keys {

csk key-directory lifetime unlimited algorithm 13;

};

cdnskey yes;

cds-digest-types { 2; };

dnskey-ttl 3600;

inline-signing yes;

publish-safety 3600;

retire-safety 3600;

purge-keys P90D;

signatures-refresh P5D;

signatures-validity P14D;

signatures-validity-dnskey P14D;

max-zone-ttl 86400;

zone-propagation-delay 300;

parent-ds-ttl 86400;

parent-propagation-delay 3600;

};

A tabela abaixo explica cada uma das opções definidas na política padrão do DNSSEC do Bind (visto acima):

| Opção | Descrição |

|---|---|

| keys | Define as características das chaves DNSSEC associadas a esta política. |

| csk | Especifica as configurações para a chave do tipo "Key Signing Key" (CSK). |

| key-directory | Especifica o diretório onde as chaves DNSSEC serão armazenadas. |

| lifetime | Define a vida útil das chaves, que é ilimitada neste caso. |

| unlimited | Indica que não há um limite definido para a validade da chave. |

| algorithm | Especifica o algoritmo de assinatura de chave, neste caso, o algoritmo 13 (ECDSAP256SHA256). |

| cdnskey | Habilita a criação de registros CDNSKEY. |

| cds-digest-types | Especifica os tipos de digest que podem ser usados no registro CDS. |

| dnskey-ttl | Define o TTL (Time-to-Live) para os registros DNSKEY assinados. |

| inline-signing | Habilita a assinatura em linha, permitindo que o BIND assine a zona dinamicamente. |

| publish-safety | Define a margem de segurança entre a data de publicação de chaves e a data de expiração das chaves. |

| retire-safety | Define a margem de segurança entre a data de aposentadoria de chaves e a data de expiração das chaves. |

| purge-keys | Define o período após o qual as chaves DNSSEC podem ser eliminadas após serem retiradas de serviço. |

| signatures-refresh | Define a frequência com que as assinaturas DNSSEC devem ser atualizadas. |

| signatures-validity | Define por quanto tempo as assinaturas DNSSEC são consideradas válidas. |

| signatures-validity-dnskey | Define por quanto tempo as assinaturas DNSKEY são consideradas válidas. |

| max-zone-ttl | Define o TTL máximo que pode ser usado para registros em uma zona DNS. |

| zone-propagation-delay | Define o tempo de propagação da zona, ou seja, quanto tempo leva para as atualizações serem propagadas para todos os servidores autoritativos. |

| parent-ds-ttl | Define o TTL do registro DS pai. |

| parent-propagation-delay | Define o tempo de propagação do registro DS pai. |

Sobre a configuração de NSEC3 que devemos nos atentar. Usar um número alto de iterações no NSEC3 (no caso iterations) não é mais considerado uma medida de segurança eficaz. Muitas iterações também sobrecarregam desnecessariamente os servidores DNS. A melhor prática atualmente é definir o valor de iteração NSEC3 como 0 (sem hash adicional além do inicial, ou seja, salt-length 0). Mais detalhes aqui.

Rollover de Chave

O termo "Rollover de Chave" se refere ao processo de substituir uma chave criptográfica antiga por uma nova. É um procedimento importante para manter a segurança de sistemas que dependem de criptografia, como o DNSSEC. Se você estiver assinando sua zona usando uma declaração dnssec-policy, você não precisa se preocupar.

O named implementa tudo para você automaticamente, além de fazer upload dos novos registros DS para sua zona pai.

Ao utilizar uma dnssec-policy, o tempo de vida de uma chave pode ser definido para acionar rollovers de chave. Rollovers de ZSK são totalmente automáticos, mas para rollovers de KSK e CSK, um registro DS precisa ser enviado ao domínio superior (pai).

Uma vez que o DS está no superior (e o DS da chave predecessora é retirado), é necessário informar ao BIND que esse evento ocorreu. Isso pode ser feito automaticamente configurando agentes parentais:

zone "dnssec.example" {

type primary;

file "dnssec.example.db";

dnssec-policy default;

parental-agents { 192.0.2.1; };

checkds explicit;

};

Aqui, um servidor, 192.0.2.1, está configurado para que o BIND envie consultas DS, verificando o conjunto de registros DS para dnssec-example durante os rollovers de chave. Isso precisa ser um servidor confiável, pois o BIND não valida a resposta. A opção checkds faz com que o BIND utilize explicitamente os agentes parentais configurados, em vez de procurá-los consultando os registros NS do superior.

Se configurar um agente parental for indesejável, também é possível informar ao BIND que o DS está publicado no superior com:

rndc dnssec -checkds -key 12345 published dnssec.example.

e que o DS da chave predecessora foi removido com:

rndc dnssec -checkds -key 54321 withdrawn dnssec.example.

onde 12345 e 54321 são as marcas de chave da chave sucessora e predecessora, respectivamente. Para renovar uma chave mais cedo do que o programado ou para rolar uma chave com tempo de vida ilimitado, use:

rndc dnssec -rollover -key 12345 dnssec.example.

Para reverter uma zona assinada de volta para uma zona não segura, altere a configuração da zona para usar a política interna insecure. Existem várias maneiras de atualizar registros DS na zona superior. Geralmente, as opções são, da mais recomendada para a menos recomendada:

Atualizar automaticamente o registro DS na zona superior usando registros CDS/CDNSKEY gerados automaticamente pelo BIND:

Isso requer suporte ao RFC 7344 na zona superior, no registro ou no registrador. Nesse caso, configure o BIND para monitorar registros DS na zona superior, e tudo acontecerá automaticamente no momento certo.Consultar a zona para registros CDS ou CDNSKEY gerados automaticamente usando o dig e inserir esses registros na zona superior usando o método especificado pela zona superior:

Pode ser um formulário web, e-mail, API, etc.Gerar manualmente registros DS usando o utilitário

dnssec-dsfromkeynas chaves da zona e, em seguida, inseri-los na zona superior.

Um dos mais comuns casos...

DNSSEC Validation

O BIND configurado como resolver valida respostas de servidores autoritativos por padrão. Esse comportamento é controlado pela declaração de configuração dnssec-validation. Por padrão, é utilizado um trust anchor para a zona raiz do DNS. Esse trust anchor é fornecido como parte do BIND e é mantido atualizado usando o Dynamic Trust Anchor Management.

Para validar respostas, o resolvedor precisa de pelo menos um ponto de partida confiável, um trust anchor. Essencialmente, trust anchors são cópias de registros DNSKEY para zonas que são usadas para formar o primeiro elo na cadeia criptográfica de confiança. Trust anchors alternativos podem ser especificados usando trust-anchors, mas essa configuração é muito incomum e é recomendada apenas para uso especializado.

O servidor autoritativo BIND não verifica assinaturas durante o carregamento, portanto, as chaves de zona para zonas autoritativas não precisam ser especificadas no arquivo de configuração e a validação DNSSEC não precisa ser habilitda.

Instalação do BIND

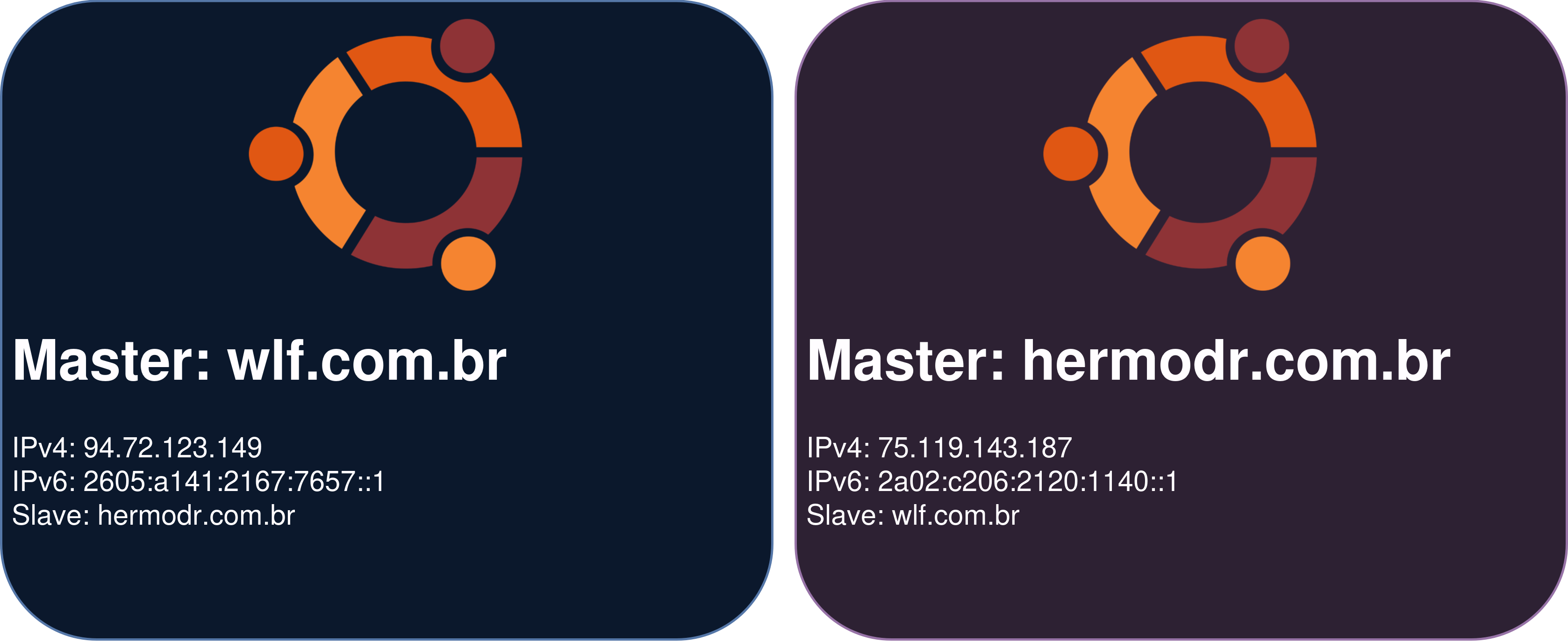

Durante toda a documentação eu vou usar o BIND instalado via código fonte para ter a versão mais recente, além disso, vou fazer a instalação usando Chroot Jail já que é o método mais recomendado para um servidor de produção com acesso na Internet. No ambiente teremos dois servidores com Ubuntu 22.04, cada um vai ser Autoritativo do seu próprio domínio, mas também serão secundário um do domínio do outro.

Para seguir, cada servidor já deve estar instalado e com configurações básicas de rede e dns para que consiga baixar e instalar pacotes. Vou cobrir apenas as configurações que tenham relação com a parte de DNS.

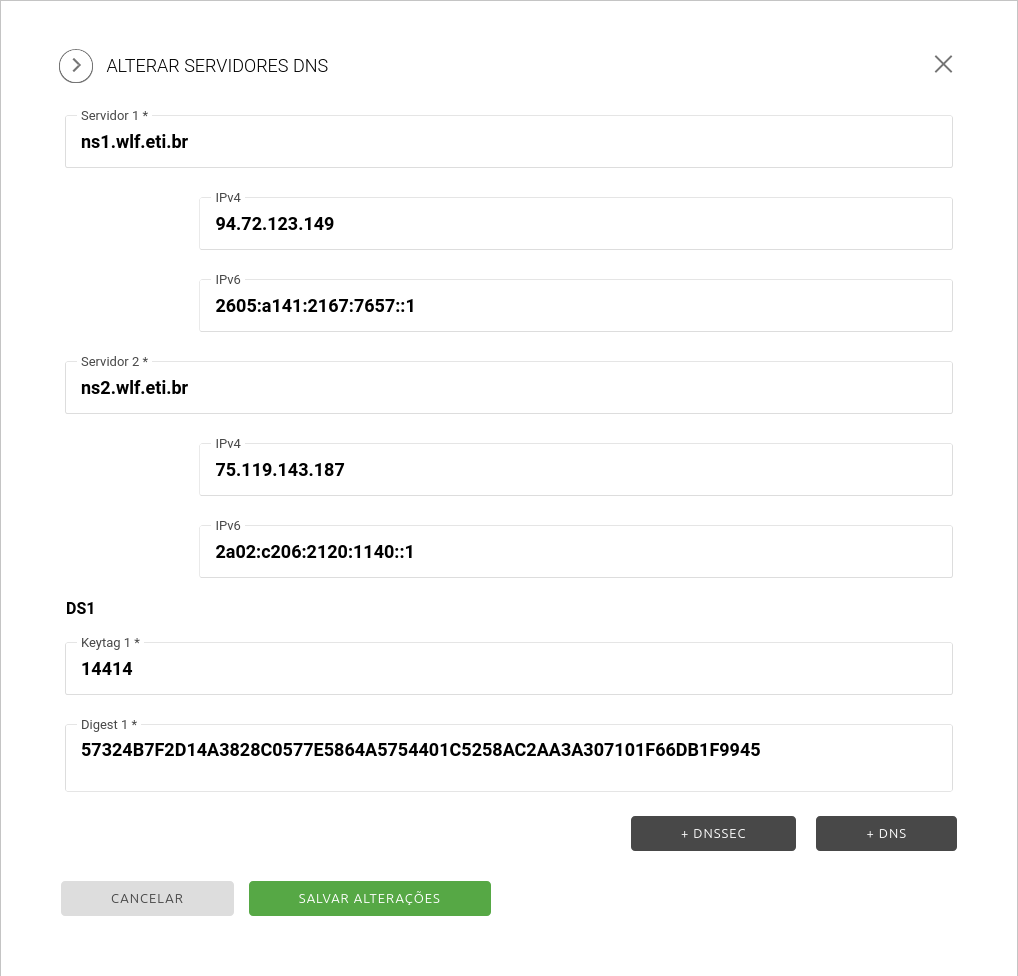

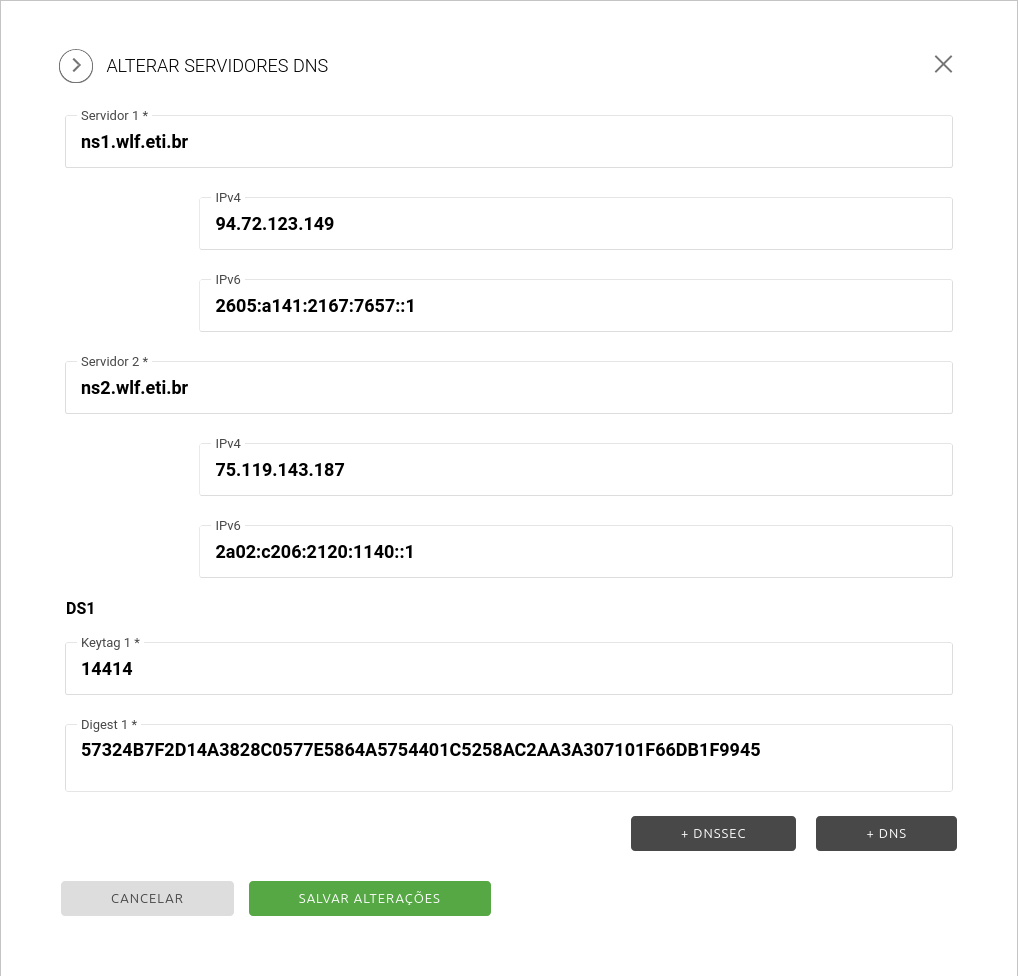

Os servidores DNS que estamos prestes a configurar entrarão em produção e devem ser configurados em conjunto com o registro.br. Para que tudo dê certo, é essencial seguir algumas regras:

- Para configurar os servidores DNS apontando para o mesmo nome de domínio, como exemplo, ao estabelecer a configuração dos servidores DNS para o domínio 'wlf.eti.br' usando o nome do servidor como 'ns1.wlf.eti.br', é necessário fornecer dois servidores que já estejam respondendo por esse domínio. Essa abordagem se deve ao fato de que o nome do servidor DNS coincide com o nome do próprio domínio ('wlf.eti.br'), indicando que o DNS é específico para esse domínio e não está associado a outro domínio.

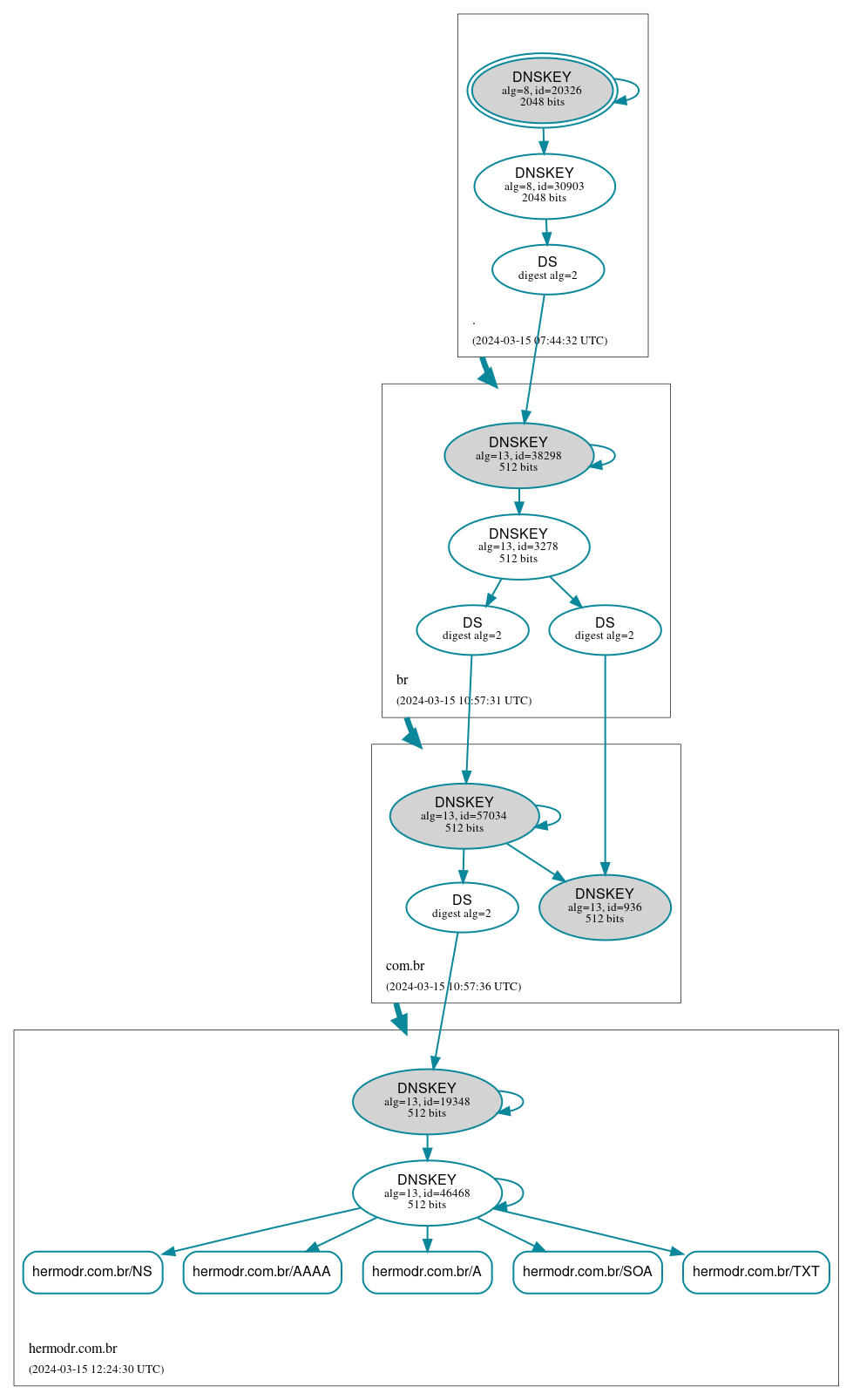

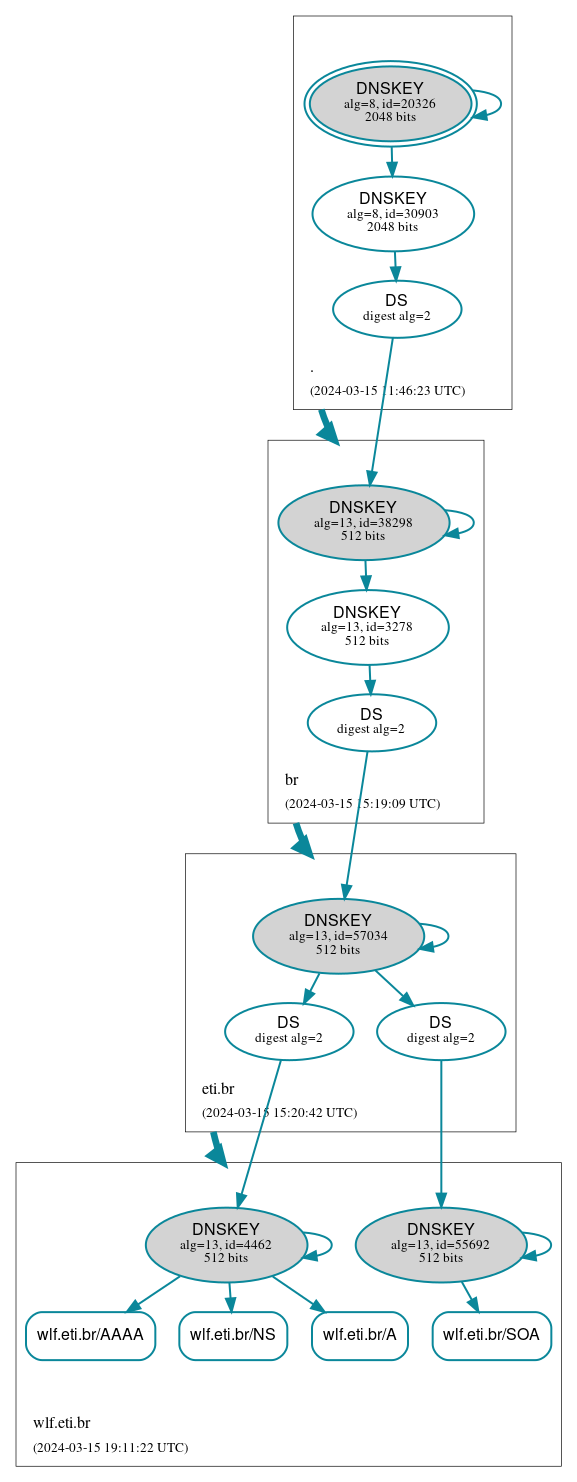

Como ainda não existem registros DNS para esse domínio, é crucial fornecer o endereçamento necessário para permitir que os servidores DNS do registro.br alcancem os novos servidores DNS, responsáveis pelo domínio 'wlf.eti.br'. A representação visual dessa configuração pode ser vista na imagem abaixo:

As regras são:

- É necessário ter dois servidores DNS

- Os IP de ambos devem ser diferentes (não podem ser o mesmo IP)

- Ambos servidores DNS já precisam estar configurados e respondendo pelo domínio em questão.

No momento de aplicar a configuração, o registro.br fará uma consulta e verificará se o SOA de ambos os servidores estão iguais e se ambos respondem pelo domínio. O que da para fazer para ter somente um servidor, teríamos que ter dois IPv4 diferentes no mesmo servidor, com isso conseguimos burlar o sistema.

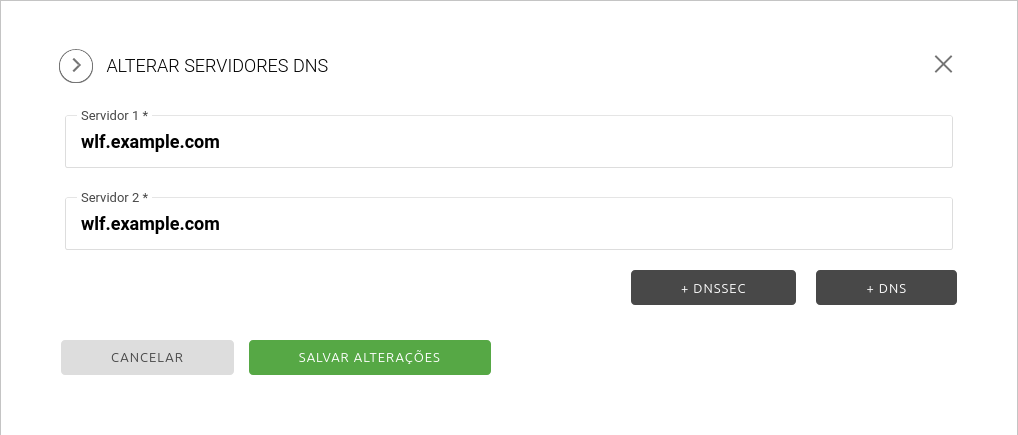

- Para configurar os servidores DNS apontando para um outro nome de domínio, basta apenas informar os nomes e cadastrar os RR A e RR AAAA para os nomes informados. Esse tipo de configuração podemos burlar a questão de ter 2 servidores diferentes, basta os nomes cadastrados apontarem para o mesmo IP (o sistema nao faz essa verificação).

No nosso exemplo vamos usar o primeiro método, para que dê tudo certo, vamos primeiro configurar o servidor primário para wlf.eti.br e para hermodr.com.br, essa configuração já vai incluir DNSSEC. Depois vamos configurar eles como secundário um do outro (usando TSIG) e após isso vamos colocar eles no site do registro.br.

- Instalação via repositório

- Compilando o Bind com Chroot Jail para WLF

- Compilando o Bind com Chroot Jail para HERMODR

Instalação via repositório

Todo o processo descrito aqui será realizado no Ubuntu 22.04, poucas coisas vão mudar entre Canonical e RedHat, tentarei pontuar o que for diferente, mas algo pode ficar de fora, outro detalhe é que em alguns momentos, podem ocorrer exemplos mostrando outra distribuição, nesses caso estará explicitamente a informações para que o leitor não fique perdido. Vejamos como instalar o BIND via repositório.

# Instale o bind9 e dnsutils:

sudo apt install bind9 dnsutils -y

# Veja se o serviço está rodando:

sudo systemctl status bind9

# Mude o nome do servidor:

sudo hostnamectl set-hostname dns

Agora configura o etc/hosts. Fazemos isso após mudar o nome do host, temos que corrigir o apontamento abaixo:

127.0.1.1 dns

127.0.0.1 dns

Agora vamos terminar preparar o ambiente:

# Desative o resolvectl (não vamos usar um resolver):

sudo systemctl stop systemd-resolved

sudo systemctl disable systemd-resolved

# Não gosto do SnapD e não vou usar o Cloud-Init, então vou remover:

sudo apt -y purge --remove cloud-init snapd

sudo rm -rf /etc/cloud/ /var/lib/cloud/ /var/log/cloud-init* /etc/sudoers.d/90-cloud-init-users /etc/default/grub.d/50-cloudimg-settings.cfg

# Remova pacotes que foram instalados como dependências de outros pacotes e que não são mais necessários.

# Também limpe o cache dos pacotes baixados pelo sistema:

sudo apt -y autoremove && sudo apt -y autoclean

# Remova pacotes que não foram totalmente desinstalados:

dpkg -l | grep ^rc | awk '{print $2}' | xargs sudo apt -y purge --remove

# Remova o link abaixo:

sudo unlink /etc/resolv.conf

# Após configurar nosso servidor dns, vamos fazer com que o servidor use a sí mesmo como dns:

sudo bash -c 'echo "nameserver 192.168.121.15" > /etc/resolv.conf'

Arquivos do BIND

O BIND possui arquivos de configuração importantes para seu funcionamento, além dos arquivos que já temos originalmente, no decorrer das explicações, novos arquivos serão criados para facilitar e organizar melhor as configurações.

| Arquivos | Descrição |

|---|---|

| /etc/bind/named.conf.options | Aqui definimos as opções de configuração globais para o servidor DNS BIND. |

| /etc/bind/named.conf.default-zones | Este arquivo de configuração define as zonas de domínio padrão para o servidor DNS BIND. É comum encontrar definições de zonas como "localhost", "127.in-addr.arpa" (para resolução reversa do endereço IP local) e outras zonas predefinidas. |

| /etc/bind/named.conf | Este é o arquivo de configuração principal do BIND. Nele podemos personalizar as opções referentes ao funcionamento do BIND em sí. |

| /etc/bind/named.conf.local | Serve para declarar as zonas pelas quais o servidor DNS deve ser autoritativo. |

| /etc/bind/zones.rfc1918 | Este arquivo é usado para definir as zonas padrão que o servidor DNS responderá. Geralmente, ele inclui zonas como localhost, reverse DNS para os endereços IP locais e outras zonas comumente usadas. |

| /etc/bind/rndc.key | Este arquivo contém a chave secreta usada para autenticar comandos remotos enviados ao servidor BIND usando o utilitário rndc. Essa chave é usada para autenticar e autorizar solicitações de controle, como recarregar configurações, reiniciar o servidor DNS, entre outros. |

| /etc/bind/db.0 | Contém registros DNS para a rede 127.0.0.0/8. |

| /etc/bind/db.127 | Contém registros DNS reverso para o endereço IP de loopback 127.0.0.1/8. |

| /etc/bind/db.empty | Este arquivo de zona vazio é usado como uma zona de fallback para consultas de DNS que não correspondem a nenhuma zona configurada. Quando o servidor DNS não encontra uma correspondência para uma consulta em nenhuma das zonas definidas, ele responde com uma resposta vazia usando a zona db.empty. |

| /etc/bind/db.local | Arquivo de zona de mapeamento IPv4 e IPv6 de encaminhamento de localhost (db.local). |

O arquivo

/etc/bind/bind.keysé usado para substituir as âncoras de confiança integradas ao DNSSEC que são incluídas como parte do BIND 9. As únicas âncoras de confiança que ele contém é para a zona raiz do DNS ("."). Nas versões mais novas do BIND 9 esse arquivo não é mais usado, já que essa configuração vem pré-compilada no código fonte do BIND:

Until early 2023, this page contained links to the bind.keys file, for use when starting named. However, when using an up-to-date version of BIND 9, the correct defaults are pre-compiled and there is no need to configure bind.keys manually.

Instalação com Chroot Jail no wlf.eti.br

Nesse método fazemos com que o servidor DNS rode preso dentro de um diretório do Sistema Operacional. Para isso vamos usar o comando chroot para simular o Root em outro ponto ou sistema; significa que não da para ver ou acessar arquivos do bind de fora de sua pequena árvore de diretórios. Os termos chroot jail é nomeado a partir da chamada do sistema chroot, que recebe um argumento de diretório base e não permite que o aplicativo leia ou grave fora desse diretório base.

Todos os arquivos e caminhos referenciados no chroot são anexados ao diretório base. Portanto, se o diretório base do chroot for /usr/local/named e o aplicativo acessar um arquivo chamado /etc/named.conf,

o caminho completo será convertido para /usr/local/named/etc/named.conf. Ao executar o BIND, o argumento de linha de comando -t DIR indica que o BIND deve ser executado em chroot e define o diretório base a ser usado.

Em um ambiente chroot, os argumentos -t e -u (BIND UID) devem estar presentes para fornecer um ambiente seguro.

Para executar o BIND usando Chroot Jail podemos fazer via instalação usando repositório ou fazendo a compilação do BIND, nesse tutorial vou optar pela compilação. Para mais detalhes consulte o link.

Preparando o ambiente

Vamos começar preparando o ambiente para rodar com o chroot jail, nessa etapa vamos criar o usuário no qual o BIND vai rodar sob e o diretório de onde os arquivos vão ficar armazenados. Toda a configuração abaixo será feita com o usuário root.

# Mude o nome do servidor:

hostnamectl set-hostname wlf.eti.br

# Desative o resolvectl:

systemctl stop systemd-resolved

systemctl disable systemd-resolved

# Remova o link abaixo:

unlink /etc/resolv.conf

# Por desativar o resolvectl, temos que configurar um outro servidor DNS como recursivo até finalizar a instalação do BIND:

echo -e "nameserver 9.9.9.11\nnameserver 2620:fe::fe:11" > /etc/resolv.conf

# Atualize o sistema:

apt update

# Instalação:

apt install -y chrony

# Configure a hora do servidor:

timedatectl set-ntp false

timedatectl set-timezone America/Sao_Paulo

Agora vamos configurar o Chrony para usar servidores NTP no Brasil (pool.ntp.br) para sincronização de tempo:

## Comente os 'pools' abaixo e adicion um novo:

#pool ntp.ubuntu.com iburst maxsources 4

#pool 0.ubuntu.pool.ntp.org iburst maxsources 1

#pool 1.ubuntu.pool.ntp.org iburst maxsources 1

#pool 2.ubuntu.pool.ntp.org iburst maxsources 2

pool pool.ntp.br iburst maxsources 4

Agora vamos configurar o etc/hosts:

127.0.0.1 localhost

127.0.1.1 wlf.eti.br wlf

# The following lines are desirable for IPv6 capable hosts

::1 localhost ip6-localhost ip6-loopback

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

94.72.123.149 wlf.eti.br wlf

Agora vamos reiniciar o Chrony para fazer as alterações entrarem em vigor e criar o grupo e usuário que o Bind vai usar.

# Reinicie o serviço:

systemctl restart chrony

# Crie o grupo para o usuário do BIND:

groupadd -g 53 bind

# Crie o usuário de sistema que vamos usar para executar o BIND:

adduser --system --uid 53 --gid 53 --disabled-login --disabled-password --home /usr/local/named bind

Adding system user `bind' (UID 53) ...

Adding new user `bind' (UID 53) with group `bind' ...

Creating home directory `/usr/local/named' ...

# Bloqueie a conta para que não seja possível efetuar login:

usermod -L bind

# Verifique se foi criado:

getent passwd bind

bind:x:53:53::/usr/local/named:/usr/sbin/nologin

# Verifique se o grupo foi criado (provavelmente foi):

getent group bind

named:x:53:

A opção

--systemcria um usuário de sistema,--uiddefine qual será o ID do usuário, o mesmo para--gid, mas nesse caso define o ID de grupo. A opção--disabled-loginfaz com que a conta seja criada, mas será desativada até que uma senha seja definida. A opção--disabled-passwordnão definirá uma senha, mas o login ainda é possível (por exemplo, com chaves SSH). O--homeinforma o local padrão do diretório home do usuário.

Instale os pacotes necessário para fazer a compilação:

apt install build-essential libssl-dev libuv1-dev perl pkgconf libcap-dev liburcu-dev libnghttp2-dev libnghttp2-doc libjemalloc-dev bind9-utils -y

# bind9-utils = Não é necessário para a compilação, mas vamos usar mais para frente.

Compilando o BIND

Agora vamos compilar a versão mais recente do BIND e utilizar as técnicas que Chroot Jail para proteger ainda mais a aplicação.

# Crie o diretório para deixar os arquivos do bind e fazer a compilação:

mkdir /usr/src/bind-9.19.21

# Entre no diretório:

cd /usr/src/bind-9.19.21

# Baixe o código fonte do BIND:

wget -c https://ftp.isc.org/isc/bind9/cur/9.19/bind-9.19.21.tar.xz

# Baixe o arquivo contendo a assinatura para validação:

wget https://ftp.isc.org/isc/bind9/cur/9.19/bind-9.19.21.tar.xz.asc

# Baixe a chave pública:

wget https://www.isc.org/docs/isc-keyblock.asc

# Importe a chave pública:

gpg --import isc-keyblock.asc

# Faça a verificação da integridade e autenticidade do arquivo baixado:

gpg --verify bind-9.19.21.tar.xz.asc bind-9.19.21.tar.xz

gpg: Signature made Wed May 10 11:52:18 2023 UTC

gpg: using RSA key D99CCEAF879747014F038D63182E23579462EFAA

gpg: Good signature from "Michal Nowak (Code-Signing Key) <mnowak@isc.org>" [unknown]

gpg: WARNING: This key is not certified with a trusted signature!

gpg: There is no indication that the signature belongs to the owner.

Primary key fingerprint: D99C CEAF 8797 4701 4F03 8D63 182E 2357 9462 EFAA

# A mensagem "Good signature" indica que a assinatura do arquivo foi verificada com sucesso e é considerada válida.

# Isso significa que o arquivo foi assinado com a chave privada correspondente à chave pública que temos, e que o conteúdo não foi alterado desde a assinatura.

# Descompacte e extraia o código fonte:

tar xf bind-9.19.21.tar.xz

# Entre no diretório contendo o código fonte:

cd bind-9.19.21/

# Configure o ambiente para a compilação:

./configure --prefix=/usr/local/named

.

.

.

===============================================================================

Configuration summary:

-------------------------------------------------------------------------------

Optional features enabled:

Memory allocator: jemalloc

DNSSEC validation active by default (--enable-auto-validation)

-------------------------------------------------------------------------------

Library versions:

OpenSSL: 3.0.2

libuv: 1.43.0

Userspace-RCU: 0.13.1

jemalloc: 5.2.1_0

-------------------------------------------------------------------------------

Features disabled or unavailable on this platform:

Allow 'dnstap' packet logging (--enable-dnstap)

GeoIP2 access control (--enable-geoip)

GSS-API (--with-gssapi)

DNS Response Policy Service interface (--enable-dnsrps)

Allow 'fixed' rrset-order (--enable-fixed-rrset)

FIPS mode in OpenSSL (--enable-fips-mode)

Very verbose query trace logging (--enable-querytrace)

Single-query trace logging (--enable-singletrace)

CMocka Unit Testing Framework (--with-cmocka)

XML statistics (--with-libxml2)

JSON statistics (--with-json-c)

HTTP zlib compression (--with-zlib)

LMDB database to store configuration for 'addzone' zones (--with-lmdb)

IDN support (--with-libidn2)

-------------------------------------------------------------------------------

Configured paths:

prefix: /usr/local/named

sysconfdir: ${prefix}/etc

localstatedir: ${prefix}/var

-------------------------------------------------------------------------------

Compiler: gcc

gcc (Ubuntu 11.4.0-1ubuntu1~22.04) 11.4.0

Copyright (C) 2021 Free Software Foundation, Inc.

This is free software; see the source for copying conditions. There is NO

warranty; not even for MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE.

CFLAGS: -Wall -Wextra -Wwrite-strings -Wpointer-arith -Wno-missing-field-initializers -Wformat -Wshadow -Werror=implicit-function-declaration -Werror=missing-prototypes -Werror=format-security -Werror=parentheses -Werror=implicit -Werror=strict-prototypes -Werror=vla -fno-strict-aliasing -fno-delete-null-pointer-checks -fdiagnostics-show-option -g -O2 -I/usr/include/x86_64-linux-gnu -pthread

CPPFLAGS: -U_FORTIFY_SOURCE -D_FORTIFY_SOURCE=2

LDFLAGS:

-------------------------------------------------------------------------------

For more detail, use --enable-full-report.

===============================================================================

# Compile o código:

make

# Instalar o código já compilado:

make install

# Agora crie o diretório e copie o arquivo de data/hora para que o BIND tenha acesso:

mkdir /usr/local/named/etc/ && cp /etc/localtime /usr/local/named/etc/

# Crie os diretórios abaixo:

mkdir -p /usr/local/named/var/named

mkdir -p /usr/local/named/var/run/named

mkdir -p /usr/local/named/var/log/named

mkdir /usr/local/named/dev

O comando

gpg --verify..., supondo que tudo esteja correto, irá indicar uma assinatura válida, porém com uma mensagem de aviso informando que a chave ISC não possui uma certificação confiável verificável. Isso é apenas um efeito secundário da sequência de comandos utilizada.

Uma vez que o BIND está rodando sob de chroot jail, ele não será capaz de acessar arquivos fora do diretório configurado. No entanto, ele precisa acessar alguns arquivos-chave.

Um arquivo que o BIND precisará dentro do chroot jail é o /dev/null. Alguns sistemas também podem exigir /dev/zero, que pode ser criado de forma semelhante. Também é necessário instalar o /dev/random e /dev/urandom. Para a maioria dos sistemas Linux, podemos usar os seguintes comandos:

# Entre no diretório abaixo:

cd /usr/local/named/dev

# Crie os arquivos abaixo:

mknod random c 1 8

mknod urandom c 1 9

mknod null c 1 3

mknod zero c 1 5

Agora vamos configurar o RNDC, com ele vamos conseguir recarregar zonas individualmente, sem precisar mexer diretamente no daemon do Bind, também vamos baixar o arquivo de configuração inicial do Bind.

# Entre no diretório abaixo:

cd /usr/local/named/etc

# Crie o arquivo contendo a chave secreta usada para autenticar comandos RNDC:

rndc-confgen -a -c rndc.key

# Baixe os arquivos abaixo:

wget https://gitlab.com/sysnetbr/codes/-/raw/main/DNS/named.conf

wget https://gitlab.com/sysnetbr/codes/-/raw/main/DNS/named.conf.options

Agora vamos corrigir as permissões:

# Agora configure as permissões abaixo:

chown -R bind: /usr/local/named/{etc,var}

Agora crie o serviço para executar o BIND:

# Baixe o arquivo abaixo:

wget -O /etc/systemd/system/named.service https://gitlab.com/sysnetbr/codes/-/raw/main/DNS/named.service

# Recarregue as units:

systemctl daemon-reload

# Inicie o serviço:

systemctl start named.service

# Verifique se está tudo certo com o serviço:

systemctl status named.service

● named.service - BIND Domain Name Server

Loaded: loaded (/etc/systemd/system/named.service; disabled; vendor preset: enabled)

Active: active (running) since Sat 2024-02-24 19:30:53 -03; 6min ago

Docs: man:named(8)

Process: 28538 ExecStart=/usr/local/named/sbin/named -u bind -t /usr/local/named -c /etc/named.conf (code=exited, status=0/SUCCESS)

Main PID: 28539 (named)

Tasks: 10 (limit: 7037)

Memory: 12.0M

CPU: 58ms

CGroup: /system.slice/named.service

└─28539 /usr/local/named/sbin/named -u bind -t /usr/local/named -c /etc/named.conf

Feb 24 19:30:53 wlf.eti.br named[28539]: automatic empty zone: 8.B.D.0.1.0.0.2.IP6.ARPA

Feb 24 19:30:53 wlf.eti.br named[28539]: automatic empty zone: EMPTY.AS112.ARPA

Feb 24 19:30:53 wlf.eti.br named[28539]: automatic empty zone: HOME.ARPA

Feb 24 19:30:53 wlf.eti.br named[28539]: command channel listening on 127.0.0.1#953

Feb 24 19:30:53 wlf.eti.br named[28539]: managed-keys-zone: loaded serial 0

Feb 24 19:30:53 wlf.eti.br named[28539]: all zones loaded

Feb 24 19:30:53 wlf.eti.br named[28539]: FIPS mode is disabled

Feb 24 19:30:53 wlf.eti.br named[28539]: running

Feb 24 19:30:53 wlf.eti.br systemd[1]: Started BIND Domain Name Server.

Feb 24 19:30:53 wlf.eti.br named[28539]: managed-keys-zone: Initializing automatic trust anchor management for zone '.'; DNSKEY ID 20326 is now trusted, waiving the normal 30-day waiting period.

# Habilite o serviço para subir no boot:

systemctl enable named

Created symlink /etc/systemd/system/bind9.service → /etc/systemd/system/named.service.

Created symlink /etc/systemd/system/multi-user.target.wants/named.service → /etc/systemd/system/named.service.

Por fim para facilitar, ajuste a variável PATH para não ter que especificar o caminho absoluto dos binários do BIND. O procedimento abaixo funciona para o Shell Bash:

# Adicionando '/usr/local/named/sbin' a variável 'PATH':

echo 'PATH="$PATH:/usr/local/named/sbin:"' >> ~/.bashrc

# Agora recarregue as opções em '~/.bashrc':

source ~/.bashrc

Instalação em Chroot Jail no hermodr.com.br

Nesse método fazemos com que o servidor DNS rode preso dentro de um diretório do Sistema Operacional. Para isso vamos usar o comando chroot para simular o Root em outro ponto ou sistema; significa que não da para ver ou acessar arquivos do bind de fora de sua pequena árvore de diretórios. Os termos chroot jail é nomeado a partir da chamada do sistema chroot, que recebe um argumento de diretório base e não permite que o aplicativo leia ou grave fora desse diretório base.

Todos os arquivos e caminhos referenciados no chroot são anexados ao diretório base. Portanto, se o diretório base do chroot for /usr/local/named e o aplicativo acessar um arquivo chamado /etc/named.conf, o caminho completo será convertido para /usr/local/named/etc/named.conf. Ao executar o BIND, o argumento de linha de comando -t DIR indica que o BIND deve ser executado em chroot e define o diretório base a ser usado. Em um ambiente chroot, os argumentos -t e -u (BIND UID) devem estar presentes para fornecer um ambiente seguro.

A maioria das distribuições de sistema operacional fornece um método empacotado para executar o BIND em um chroot jail, mas o Ubuntu é uma das que não fornecem esse pacote. A ideia por trás da execução do BIND com Chroot Jail é limitar a quantidade de acesso que qualquer indivíduo mal-intencionado pode obter explorando vulnerabilidades no BIND. É pela mesma razão que executamos o BIND como um usuário não-root.

Para executar o BIND usando Chroot Jail podemos fazer via instalação usando repositório ou fazendo a compilação do BIND, nesse tutorial vou optar pela compilação. Para mais detalhes consulte o link.

Preparando o ambiente

Vamos começar preparando o ambiente para rodar com o chroot jail, nessa etapa vamos criar o usuário no qual o BIND vai rodar sob e o diretório de onde os arquivos vão ficar armazenados. Toda a configuração abaixo será feita com o usuário root.

# Mude o nome do servidor:

hostnamectl set-hostname hermodr.com.br

# Desative o resolvectl:

systemctl stop systemd-resolved

systemctl disable systemd-resolved

# Remova o link abaixo:

unlink /etc/resolv.conf

# Por desativar o resolvectl, temos que configurar um outro servidor DNS como recursivo até finalizar a instalação do BIND:

echo -e "nameserver 9.9.9.11\nnameserver 2620:fe::fe:11" > /etc/resolv.conf

# Atualize o sistema:

apt update

# Instalação:

apt install -y chrony

# Configure a hora do servidor:

timedatectl set-ntp false

timedatectl set-timezone America/Sao_Paulo

Agora vamos configurar o Chrony para usar servidores NTP no Brasil (pool.ntp.br) para sincronização de tempo:

#pool ntp.ubuntu.com iburst maxsources 4

#pool 0.ubuntu.pool.ntp.org iburst maxsources 1

#pool 1.ubuntu.pool.ntp.org iburst maxsources 1

#pool 2.ubuntu.pool.ntp.org iburst maxsources 2

pool pool.ntp.br iburst maxsources 4

Agora vamos configurar o etc/hosts:

127.0.0.1 localhost

127.0.1.1 hermodr.com.br hermodr

# The following lines are desirable for IPv6 capable hosts

::1 localhost ip6-localhost ip6-loopback

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

75.119.143.187 hermodr.com.br hermodr

Agora vamos reiniciar o Chrony para fazer as alterações entrarem em vigor e criar o grupo e usuário que o Bind vai usar.

# Reinicie o serviço:

systemctl restart chrony

# Crie o grupo para o usuário do BIND:

groupadd -g 53 bind

# Crie o usuário de sistema que vamos usar para executar o BIND:

adduser --system --uid 53 --gid 53 --disabled-login --disabled-password --home /usr/local/named bind

Adding system user `bind' (UID 53) ...

Adding new user `bind' (UID 53) with group `bind' ...

Creating home directory `/usr/local/named' ...

# Bloqueie a conta para que não seja possível efetuar login:

usermod -L bind

# Verifique se foi criado:

getent passwd bind

bind:x:53:53::/usr/local/named:/usr/sbin/nologin

# Verifique se o grupo foi criado (provavelmente foi):

getent group bind

named:x:53:

A opção

--systemcria um usuário de sistema,--uiddefine qual será o ID do usuário, o mesmo para--gid, mas nesse caso define o ID de grupo. A opção--disabled-loginfaz com que a conta seja criada, mas será desativada até que uma senha seja definida. A opção--disabled-passwordnão definirá uma senha, mas o login ainda é possível (por exemplo, com chaves SSH). O--homeinforma o local padrão do diretório home do usuário.

Instale os pacotes necessário para fazer a compilação:

apt install build-essential libssl-dev libuv1-dev perl pkgconf libcap-dev liburcu-dev libnghttp2-dev libnghttp2-doc libjemalloc-dev bind9-utils -y

# bind9-utils = Não é necessário para a compilação, mas vamos usar mais para frente.

Compilando o BIND

Agora vamos compilar a versão mais recente do BIND e utilizar as técnicas que Chroot Jail para proteger ainda mais a aplicação.

# Crie o diretório para deixar os arquivos do bind e fazer a compilação:

mkdir /usr/src/bind-9.19.21

# Entre no diretório:

cd /usr/src/bind-9.19.21

# Baixe o código fonte do BIND:

wget -c https://ftp.isc.org/isc/bind9/cur/9.19/bind-9.19.21.tar.xz

# Baixe o arquivo contendo a assinatura para validação:

wget https://ftp.isc.org/isc/bind9/cur/9.19/bind-9.19.21.tar.xz.asc

# Baixe a chave pública:

wget https://www.isc.org/docs/isc-keyblock.asc

# Importe a chave pública:

gpg --import isc-keyblock.asc

# Faça a verificação da integridade e autenticidade do arquivo baixado:

gpg --verify bind-9.19.21.tar.xz.asc bind-9.19.21.tar.xz

gpg: Signature made Wed May 10 11:52:18 2023 UTC

gpg: using RSA key D99CCEAF879747014F038D63182E23579462EFAA

gpg: Good signature from "Michal Nowak (Code-Signing Key) <mnowak@isc.org>" [unknown]

gpg: WARNING: This key is not certified with a trusted signature!

gpg: There is no indication that the signature belongs to the owner.

Primary key fingerprint: D99C CEAF 8797 4701 4F03 8D63 182E 2357 9462 EFAA

# A mensagem "Good signature" indica que a assinatura do arquivo foi verificada com sucesso e é considerada válida.

# Isso significa que o arquivo foi assinado com a chave privada correspondente à chave pública que temos, e que o conteúdo não foi alterado desde a assinatura.

# Descompacte e extraia o código fonte:

tar xf bind-9.19.21.tar.xz

# Entre no diretório contendo o código fonte:

cd bind-9.19.21/

# Configure o ambiente para a compilação:

./configure --prefix=/usr/local/named

.

.

.

===============================================================================

Configuration summary:

-------------------------------------------------------------------------------

Optional features enabled:

Memory allocator: jemalloc

DNSSEC validation active by default (--enable-auto-validation)

-------------------------------------------------------------------------------

Library versions:

OpenSSL: 3.0.2

libuv: 1.43.0

Userspace-RCU: 0.13.1

jemalloc: 5.2.1_0

-------------------------------------------------------------------------------

Features disabled or unavailable on this platform:

Allow 'dnstap' packet logging (--enable-dnstap)

GeoIP2 access control (--enable-geoip)

GSS-API (--with-gssapi)

DNS Response Policy Service interface (--enable-dnsrps)

Allow 'fixed' rrset-order (--enable-fixed-rrset)

FIPS mode in OpenSSL (--enable-fips-mode)

Very verbose query trace logging (--enable-querytrace)

Single-query trace logging (--enable-singletrace)

CMocka Unit Testing Framework (--with-cmocka)

XML statistics (--with-libxml2)

JSON statistics (--with-json-c)

HTTP zlib compression (--with-zlib)

LMDB database to store configuration for 'addzone' zones (--with-lmdb)

IDN support (--with-libidn2)

-------------------------------------------------------------------------------

Configured paths:

prefix: /usr/local/named

sysconfdir: ${prefix}/etc

localstatedir: ${prefix}/var

-------------------------------------------------------------------------------

Compiler: gcc

gcc (Ubuntu 11.4.0-1ubuntu1~22.04) 11.4.0

Copyright (C) 2021 Free Software Foundation, Inc.

This is free software; see the source for copying conditions. There is NO

warranty; not even for MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE.

CFLAGS: -Wall -Wextra -Wwrite-strings -Wpointer-arith -Wno-missing-field-initializers -Wformat -Wshadow -Werror=implicit-function-declaration -Werror=missing-prototypes -Werror=format-security -Werror=parentheses -Werror=implicit -Werror=strict-prototypes -Werror=vla -fno-strict-aliasing -fno-delete-null-pointer-checks -fdiagnostics-show-option -g -O2 -I/usr/include/x86_64-linux-gnu -pthread

CPPFLAGS: -U_FORTIFY_SOURCE -D_FORTIFY_SOURCE=2

LDFLAGS:

-------------------------------------------------------------------------------

For more detail, use --enable-full-report.

===============================================================================

# Compile o código:

make

# Instalar o código já compilado:

make install

# Agora crie o diretório e copie o arquivo de data/hora para que o BIND tenha acesso:

mkdir /usr/local/named/etc/ && cp /etc/localtime /usr/local/named/etc/

# Crie os diretórios abaixo:

mkdir -p /usr/local/named/var/named

mkdir -p /usr/local/named/var/run/named

mkdir -p /usr/local/named/var/log/named

mkdir /usr/local/named/dev

O comando

gpg --verify..., supondo que tudo esteja correto, irá indicar uma assinatura válida, porém com uma mensagem de aviso informando que a chave ISC não possui uma certificação confiável verificável. Isso é apenas um efeito secundário da sequência de comandos utilizada.

Uma vez que o BIND está rodando sob de chroot jail, ele não será capaz de acessar arquivos fora do diretório configurado. No entanto, ele precisa acessar alguns arquivos-chave.

Um arquivo que o BIND precisará dentro do chroot jail é o /dev/null. Alguns sistemas também podem exigir /dev/zero, que pode ser criado de forma semelhante. Também é necessário instalar o /dev/random e /dev/urandom. Para a maioria dos sistemas Linux, podemos usar os seguintes comandos:

# Entre no diretório abaixo:

cd /usr/local/named/dev

# Crie os arquivos abaixo:

mknod random c 1 8

mknod urandom c 1 9

mknod null c 1 3

mknod zero c 1 5

Agora vamos configurar o RNDC, com ele vamos conseguir recarregar zonas individualmente, sem precisar mexer diretamente no daemon do Bind, também vamos baixar o arquivo de configuração inicial do Bind.

# Entre no diretório abaixo:

cd /usr/local/named/etc

# Crie o arquivo contendo a chave secreta usada para autenticar comandos RNDC:

rndc-confgen -a -c rndc.key

# Baixe os arquivos abaixo:

wget https://gitlab.com/sysnetbr/codes/-/raw/main/DNS/named.conf

wget https://gitlab.com/sysnetbr/codes/-/raw/main/DNS/named.conf.options

Agora vamos corrigir as permissões:

# Agora configure as permissões abaixo:

chown -R bind: /usr/local/named/{etc,var}

Agora crie o serviço para executar o BIND:

# Baixe o arquivo abaixo:

wget -O /etc/systemd/system/named.service https://gitlab.com/sysnetbr/codes/-/raw/main/DNS/named.service

# Recarregue as units:

systemctl daemon-reload

# Inicie o serviço:

systemctl start named.service

# Verifique se está tudo certo com o serviço:

systemctl status named.service

● named.service - BIND Domain Name Server

Loaded: loaded (/etc/systemd/system/named.service; disabled; vendor preset: enabled)

Active: active (running) since Sat 2024-02-24 22:57:26 -03; 3s ago

Docs: man:named(8)

Process: 50171 ExecStart=/usr/local/named/sbin/named -u bind -t /usr/local/named -c /etc/named.conf (code=exited, status=0/SUCCESS)

Main PID: 50172 (named)

Tasks: 10 (limit: 9456)

Memory: 6.8M

CPU: 55ms

CGroup: /system.slice/named.service

└─50172 /usr/local/named/sbin/named -u bind -t /usr/local/named -c /etc/named.conf

Feb 24 22:57:26 hermodr.com.br named[50172]: automatic empty zone: 8.B.D.0.1.0.0.2.IP6.ARPA

Feb 24 22:57:26 hermodr.com.br named[50172]: automatic empty zone: EMPTY.AS112.ARPA

Feb 24 22:57:26 hermodr.com.br named[50172]: automatic empty zone: HOME.ARPA

Feb 24 22:57:26 hermodr.com.br named[50172]: command channel listening on 127.0.0.1#953

Feb 24 22:57:26 hermodr.com.br named[50172]: managed-keys-zone: loaded serial 0

Feb 24 22:57:26 hermodr.com.br systemd[1]: Started BIND Domain Name Server.

Feb 24 22:57:26 hermodr.com.br named[50172]: all zones loaded

Feb 24 22:57:26 hermodr.com.br named[50172]: FIPS mode is disabled

Feb 24 22:57:26 hermodr.com.br named[50172]: running

Feb 24 22:57:26 hermodr.com.br named[50172]: managed-keys-zone: Initializing automatic trust anchor management for zone '.'; DNSKEY ID 20326 is now trusted, waiving the normal 30-day waiting period.

# Habilite o serviço para subir no boot:

systemctl enable named

Created symlink /etc/systemd/system/bind9.service → /etc/systemd/system/named.service.

Created symlink /etc/systemd/system/multi-user.target.wants/named.service → /etc/systemd/system/named.service.

Por fim para facilitar, ajuste a variável PATH para não ter que especificar o caminho absoluto dos binários do BIND. O procedimento abaixo funciona para o Shell Bash:

# Adicionando '/usr/local/named/sbin' a variável 'PATH':

echo 'PATH="$PATH:/usr/local/named/sbin:"' >> ~/.bashrc

# Agora recarregue as opções em '~/.bashrc':

source ~/.bashrc

Logging

A partir daqui, as configurações são as mesmas para ambos os servidores. Por padrão os logs do named são enviados para o /var/log/syslog pelo Syslog no Debian ou para /var/log/messages também pelo serviço do Syslog mas no CentOS.

O CentOS possui uma declaração de log que grava os logs de Debug em /etc/named/data/named.run.

Severidade

Os logs possuem tipos de severidade ou severity em Inglês, que ditam qual o nível de verbosidade vamos armazenar em Log, apesar de já deixar um esquema de log pronto, veja abaixo as severidades disponíveis para que você consiga configurar de acordo com sua necessidade:

| Severidade | Descrição |

|---|---|

| critical | Somente erros criticos. |

| error | Erros (não criticos) e também inclui erros criticos. |

| warning | Aqui temos Warning e as duas opções acima. |

| notice | Noticia e as três opções acima. |

| info | Informação e as quatro opções acima. |

| debug | Debig e as cinco opções acima. Podemos escolher vários níveis de Debug, informando debug 0 significa sem debug. |

| dynamic | Depurar e as seis opções acima. Significa assumir o nível de depuração global definido pelo parâmetro de linha de comando -d ou executando rndc trace. |

Além das severidades vamos trabalhar com canais ou channel em Inglês, um canal é apenas um nome para facilitar a identificação da chave onde vamos configurar um arquivo para guardar os logs, por exemplo:

channel abobrinha {

file "/var/log/named/transfers" versions 3 size 10M;

print-time yes;

severity info;

};

Essa chave declara um canal chamado abobrinha, dentro desse canal, vamos dizer qual o arquivo onde será armazenado o log, isso é fornecido pela opção file. A opção print-time yes; é usada para guardar o Log com hora e data. Já severity info; informa o nível de verbosidade do log (quanta informação deverá ser exibida).

Além desse print-time ainda temos outros:

| Opção | Descrição |

|---|---|

| print-severity | Controla se o nível de severidade vai ser escrito no log ou não. Padrão é não. |

| print-category | Controla se a categoria vai ser escrito no log ou não. Padrão é não. |

Versions

Em versions devemos dizer quantas versões vamos querer armazenar para esse arquivo. Os arquivos de versão são criados pelo BIND anexando .0, .1 e etc ao nome do arquivo. Podemos usar a palavra versions unlimited para não criar versões de arquivos, mas tome cuidado, caso seja definido tamanho para os arquivos de log essa opção não terá efeito e serão criadas várias versões para o mesmo arquivo (É uma espécie de Log Rotate).

Novas versões de log serão criadas apenas quando o BIND for reiniciado.

Os arquivos são renomeados ou sobrescritos de modo que .0 sempre conterá as últimas informações de log antes de iniciar o novo log, .1 será o segundo e assim por diante. Se nenhuma instrução de versão for definida, um único arquivo de log de tamanho ilimitado será usado e, na reinicialização, novos dados serão anexados ao arquivo definido. Isso pode chegar a ser um arquivo muito grande.

Size

Em size devemos dizer o tamanho que cada arquivo de log deve ter. Para a dimensão podemos usar as letras (pode ser maiúsculas ou minúsculas): k , m, g.

Agora se atente ao seguinte:

Se você especificar um valor para

sizee não especificar o parâmetroversions, quando o limite de tamanho for atingido, o BIND interromperá o registro até que o tamanho do arquivo seja reduzido abaixo do limite definido, ou seja, excluindo ou truncando o arquivo.Se você especificar o parâmetro

size(com valor) e o parâmetroversions(com valor), os arquivos de log serão rotacionados quando o limite de tamanho for atingido.Se você não especificar o parâmetro